安全多方计算——

以数学命题破解安全难题

■杨伊 叶清 张佳豪

图为去中心化网络中,多个发光节点通过加密链路直接交互,协同处理数据,无需依赖第三方信任机构。作者供图

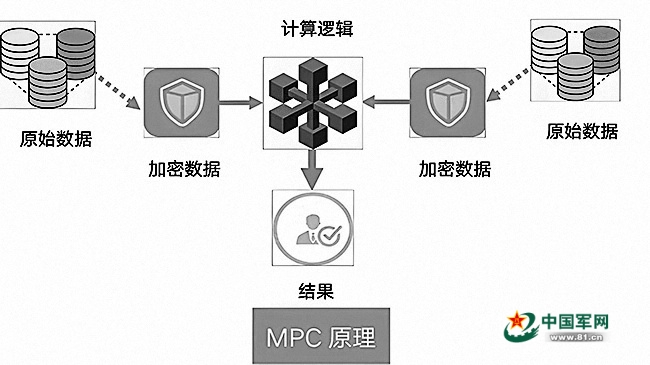

安全多方计算数据流转过程。作者供图

从古至今,秘密信息的守护与共享,始终受到人类重视。

商末周初,古人采用“阴书”传递军事领域的情报信息——他们将信息完整地刻画在竹简上,再将竹简拆分,随后委派多名信使分别传递竹简的不同部分,君主收到全部竹简后再将其拼合起来,即可得到完整的情报。这在一定程度上防止了情报信息被敌方军队窃取,是我国古代重要的保密手段。

当历史演进至20世纪末,一种更为安全的信息共享方式——安全多方计算,开始应运而生。

作为一种密码协议,安全多方计算可以在不泄露私有数据的情形下,实现多个参与方共同完成某项计算任务,主要用于隐私保护场景下的协同数据分析、联合建模和敏感信息查询等方面。

据新华社报道,2025年1月1日起,我国《网络数据安全管理条例》正式施行,其中关于安全多方计算的规定,标志其在中国已成为保证数据安全流通的重要方式之一。

以数学命题破解安全难题,放眼世界,安全多方计算技术呈快速发展之势,正在建构起金融风控、医疗协作乃至军事联动的安全防护网,成为数据时代保证信息安全共享的“信任引擎”。

借助多种密码学组件实现信息安全共享

安全多方计算技术的核心优势,在于该技术能有效实现“数据可用而不可见”。

以在医疗行业中的应用为例。安全多方计算技术能够在不暴露患者敏感信息的前提下,实现联合分析多机构间的匿名化数据,帮助医务工作者推进医学研究和临床试验,进而为患者提供个性化医疗和健康管理方案。

换句话说,安全多方计算技术的核心是设计一种特殊的加密算法和协议,从而实现利用加密数据直接进行计算,获得计算结果,同时用户不知道数据明文内容。

支持安全多方计算技术实现信息安全共享的核心运转齿轮,是秘密共享、不经意传输、同态加密等密码学组件。这些组件好似用数学打造的安全防线,各自发挥着特有功效,为数据共享构建起坚实的信任支柱,让“数据可用而不可见”从理想变为现实。

——秘密共享。

秘密共享密码学组件的核心特性,是把原始秘密拆成若干个片段(份额),而这些片段在单独留存时没有意义。

该密码学组件能构造出一个特殊多项式,原始秘密就隐匿在这个多项式的某一特定位置。每个片段对应这个多项式在不同位置的数值,只有集齐规定数量的片段,用户才能借助计算还原出完整的多项式,最终得到原始信息;若片段数量未达标,使用者就无法将原始信息拼凑出来。可以看出,通过分散存储的方式,秘密共享密码学组件降低了秘密泄露的风险。

——不经意传输。

不经意传输密码学组件,就像一种隐私性极强的“通信方式”。当发送方向外传递出若干条信息,接收方只能从中选一条获取接收。在传递信息过程中,发送方无法知道接收方选了哪一条信息,同时,接收方也不能获知发送方拥有的其他信息,只能解密自己选中的那条信息,最终获取的完整信息需要依靠特定协议实现。

——同态加密。

这种密码学组件的关键作用,是保证解密后的计算结果与直接对原始信息进行计算的结果相同,实现了数据处理阶段的隐私保护。该组件通过设计特殊的加密方式,使密文内容也能进行数学运算。这些数学运算包括多种类型,如仅支持加法、仅支持乘法、同时支持多种运算等。

借助多种密码学组件,安全多方计算技术能使参与方之间实现数据协同计算,同时满足挖掘数据价值与保护数据隐私两种刚性需求。

从“百万富翁问题”到安全多方计算技术

关于安全多方计算技术研究的开端,最早可以追溯到1982年。

当时,我国姚期智院士提出了“百万富翁问题”,即两个富翁想要比较谁更加富有,但都不愿将具体的财产数额透露给彼此。最终,他们通过构造特殊的交互协议,解决了这一问题,使双方能够在不泄露任何资产信息的情况下,比较出谁更加富有。

也正是从这时开始,隐私计算的帷幕正式拉开。

1987年,米卡利、戈德雷奇和威格德森3位密码学家提出了GMW协议,该协议首次提高了安全多方计算的通用性能。本质上,该协议是将计算任务转化为一种加密逻辑电路,参与者只能凭借持有的密钥片段进行本地运算。这如同多人共同看管一个带有多个密码的密码箱,每人持有一个密码钥匙,只有集齐所有人的钥匙才能开启密码箱。

此后数十年间,安全多方计算技术发展迅速:2018年,Dover微系统公司发布了CoreGuard芯片,该芯片能每秒进行百万次隐私计算;2022年,我国一家企业推出了一款隐私计算平台,该平台能把亿级金融数据的处理时延控制在50毫秒以内。

此外,中国人民银行、中国信通院、中国电子标准研究院等机构分别开展了安全多方计算相关标准的研究与探索,发布了《多方安全计算金融应用技术规范》《基于多方安全计算的数据流通产品技术要求和测试方法》《区块链隐私计算服务指南》等一系列标准与规范,大大降低了数据泄露风险。

不过,目前安全多方计算技术的发展也面临一定挑战。一方面,由于安全多方计算技术的加密机理复杂,在大规模数据和复杂计算场景下,当流通的数据量较大或结构较为复杂时,复杂算法的联合建模效率较低,在一定程度上限制了该技术大范围应用;另一方面,安全多方计算技术的处理对象往往是敏感的数据资产,试错成本较高,增加了用户的接受成本。

43年前,当姚期智院士提出“百万富翁问题”,进而点燃安全多方计算的星火时,也许没料到如今会发展为保证数据安全共享的重要技术,帮助人们在大数据的洪流中构建起安全信任的屏障。

构建未来战场上的“数据同盟”

情报安全,对军事行动的重要性不言而喻。目前,世界上已有多个国家将安全多方计算技术应用于跨军种通信身份认证等作战环节,以避免传统密钥共享时的安全风险。具体来看,安全多方计算技术在军事领域至少具有如下应用前景。

——安全传输情报。

试想这样一个画面,某指挥中心警报骤响,某海域突现不明舰队,一场无声的博弈在指挥员面前展开。想要精准研判对方的威胁等级,必须尽快整合陆、海、空各方电子干扰频率等关键情报数据。借助安全多方计算,关键情报数据可实现安全共享传递:先将核心数据拆成“碎片”,随后将这些“碎片”打乱并分发,形成“你持几片、我握几个”的混合状态,最后依托协同计算机制,将手中碎片完成联合运算,就能在绝对安全的情况下,精准算出指挥员需要的情报数据。整个过程如同将数据锁进“数学黑箱”,实现信息安全共享。

——核查可疑坐标。

假设在未来战场上遇到这样一种情况,一艘舰艇的声呐突响报警:水下300米发现可疑目标。是敌方潜艇?还是海洋生物?此时,指挥员可借助安全多方计算技术,将反潜数据封装成100个“加密漂流瓶”,每个瓶子对应不同海域的防御信息,瓶身被“锁死”,连封装方自己也无法拆解。随后将可疑坐标加密成“磁性鱼钩”,悄然投入“漂流瓶”群中——这把“鱼钩”带有特殊“磁力”,仅能吸起与目标坐标匹配的那个瓶子。最后,被吸中的瓶子自动解密,但仅反馈一个关键信息:“该坐标是否存在威胁?”整个过程如同深海中的“魔术戏法”——封装方看不见哪只瓶子被打开,数据在“无形之手”中安全流转。

——火力协同优化。

假设在某联合行动中,各参与方共同执行对某目标的拦截任务。如何能在完成任务的基础上,保证各方火力覆盖、目标探测等核心能力不被泄露?借助安全多方计算技术就可以实现:首先,参与方将自己的弹药储备量数据等加密为密文;随后,系统基于拦截算法,对加密后的弹药数据进行协同运算(如关联分析、阈值判断等),在数据完全隐身的状态下推导演绎,生成代表最优拦截方案的新密文。整个过程如同各方在“数据隐舱”中协作——原始数据始终隐匿,仅通过加密后的“影子”完成推演,最终仅输出关键结论。

通过安全多方计算技术,未来战场上的精准作战决策与严格保密要求便不再是对立选项,而是共同构建起更具韧性的联合作战体系——既避免了关键信息的暴露风险,又确保了协同效率的最大化,为复杂战场环境下的信息传输、火力调配等提供更灵活的安全解法。

我们看到,当数据逐渐成为21世纪的重要战略资源,一场信任革命正在算法深处涌动。安全多方计算技术把人类协作时遇到的安全难题转化为可验证的数学命题,正在重构组织间的可信协同、个体间的隐私边界,也在为人类数字文明的进步打造“信任引擎”。