二、样本MD5

目前捕获样本MD5:

71b6a493388e7d0b40c83ce903bc6b04

e285b6ce047015943e685e6638bd837e

三、传播机制和危害

在汇集了多方威胁情报后,样本间直接关系仍不明确的情况下,经过对部分关键样本文件的跟进分析发现,这次攻击是勒索病毒“必加”(Petya)的新变种。该变种疑似采用了邮件、下载器和蠕虫的组合传播方式,之后通过MS17-010(永恒之蓝)漏洞和系统弱口令进行传播。

同时初步分析Petya捆绑了一个名为“LSADump”的工具,可以从Windows计算机和网络上的域控制器收集密码和凭证数据。

因此其对内网总体上比此前受到广泛关注的“魔窟”(WannaCry)有更大的威胁,而多种传播手段组合的模式必将成为勒索软件传播的常态模式。

新变异病毒(Petya)不仅只对文件进行加密,而且直接将整个硬盘加密、锁死,在出现以下界面并瘫痪后,其同时自动向局域网内部的其它服务器及终端进行传播。

初步研究表明Petya对以下文件将会进行加密:

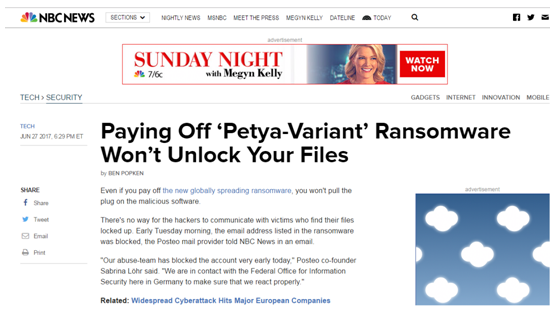

Petya希望受害者通过Tor网络支付300美金赎金来解锁相关被加密文件,但目前大量证据表明即使支付赎金也无法进行解密文件。

Petya加密文件后的运行界面:

Petya传播机制:该样本会释放出名为dllhost.dat的文件,该文件是微软Sysinternals工具集中的PsExec程序。该程序可用于在远程机器上执行命令。控制端和被控制端的数据传输都是通过445(Windows 2000)/135或139端口进行(非Windows 2000)。